Les équipes internes peuvent avoir un ou quelques employés qui sont responsables de l’application de correctifs, parmi un certain nombre d’autres responsabilités. Comme elles doivent gérer cette tâche parallèlement aux responsabilités IT plus larges de l’entreprise, une réponse peut ne pas être opportune (les statistiques suggèrent qu’une organisation moyenne met entre 88 et 208 jours pour corriger les vulnérabilités cybernétiques). Bien que ce ne soit pas la faute d’une équipe occupée travaillant dans toute une organisation, cela permet aux pirates informatiques de disposer de plus de temps pour corrompre le système. En conséquence, cela entraîne d’autres difficultés ou davantage de temps d’arrêt du système. Plus le temps d’arrêt dure longtemps, plus cela coûte cher à l’entreprise, car les flux de travail s’accumulent et les travailleurs rémunérés sur le terrain sont incapables de faire quoi que ce soit.

Bien que les équipes IT internes puissent corriger les systèmes, parfois en temps opportun, elles ne sont pas des experts en systèmes de tri de colis. Si un système de tri de colis ne revient pas en ligne après la correction, ou ne fonctionne pas comme prévu, les équipes IT internes manquent souvent de la spécialité système requise pour expliquer pourquoi. Pour couvrir la variété des connaissances du système de tri, une équipe interne aurait besoin de spécialistes en automates programmables industriels, périphériques réseau, stockage, serveurs, systèmes d’exploitation, Linux et plus encore.

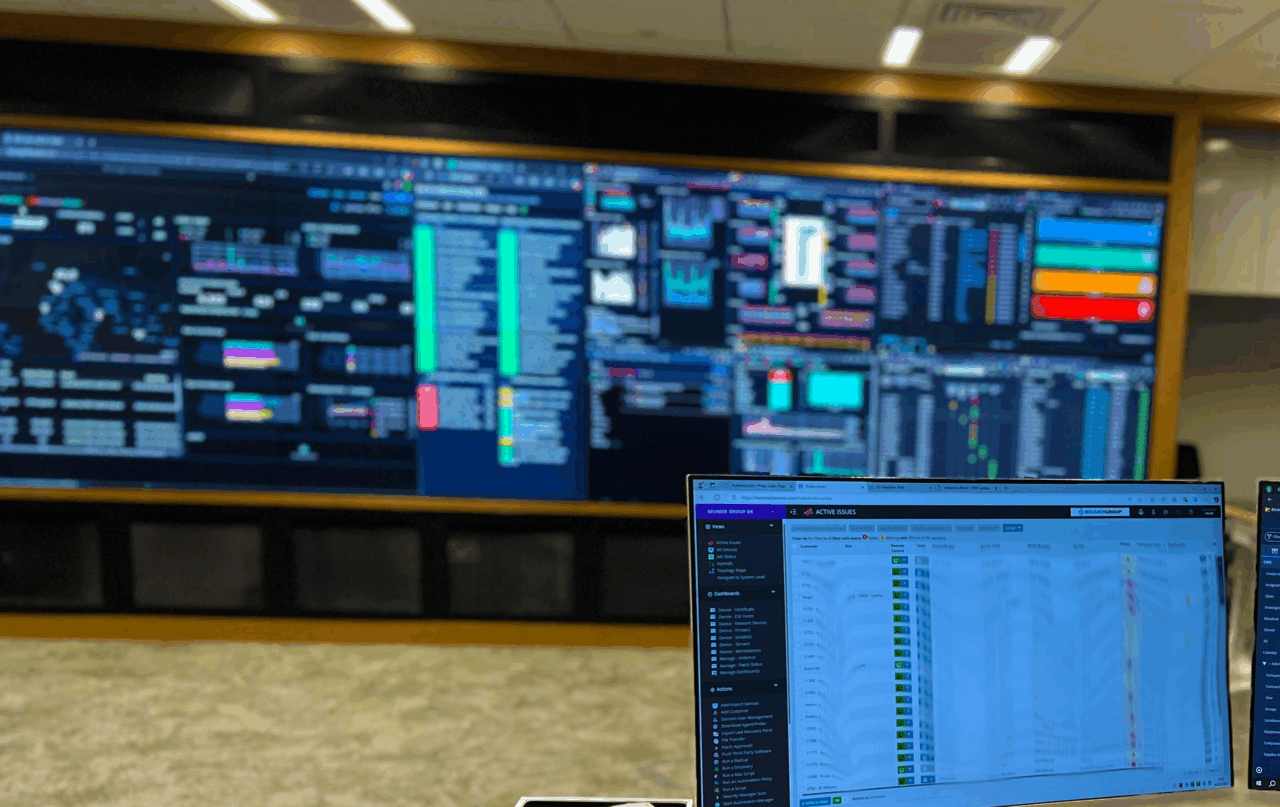

L’EXTERNALISATION DE LA SÉCURITÉ GARANTIT UN ACCÈS SPÉCIALISÉ ET DES SOLUTIONS D’AVENIR

Les équipes de cybersécurité spécialisées sont composées de professionnels spécialisés dans tous les domaines qui peuvent être nécessaires à une entreprise CEP. Par exemple, elles peuvent avoir des experts en application de correctifs qui sont habitués à effectuer des centaines de correctifs sur les systèmes de tri par an. C’est une fréquence plus élevée que n’importe quelle équipe CEP interne pourrait avoir, et cela signifie également que si des problèmes surviennent, les spécialistes sont susceptibles de les avoir déjà vus et de savoir comment les résoudre rapidement.

Il existe également des spécialistes pour chaque niveau nécessaire, ce qui signifie que lorsqu’un système a besoin d’être corrigé, l’entreprise CEP se verrait fournir une équipe combinée du côté du fournisseur du système. L’équipe comprendrait un spécialiste du système qui est habitué à travailler dans le type exact de système et pourrait le vérifier avant et après l’application du correctif, un spécialiste qui identifie exactement ce qui a causé le problème (s’il s’avère qu’il y a eu une cause spécifique) et une personne qui effectue l’application du correctif elle-même. Il en résulte une approche beaucoup plus robuste pour résoudre tout problème qui survient, et une probabilité plus faible de coûter à l’entreprise CEP des temps d’arrêt supplémentaires.

Lors de l’inscription à la cybersécurité d’un fournisseur de système, une partie de l’offre à vérifier devrait également être l’accès à des spécialistes de la conformité et de la réglementation. Ces spécialistes de la sécurité font souvent partie de l’offre de sécurité connectée à un système CEP, car ils sont conscients de toute nouvelle réglementation, de la manière de gérer les audits de données et des meilleures pratiques pour documenter la sécurité des données. Ils sauront quelles nouvelles réglementations sont à venir et auront de l’expérience avec les meilleures pratiques pour les gérer, ce qui est un niveau d’expertise que l’entreprise aura rarement en interne.